OpenSSH近期出现拒绝服务漏洞CVE-2025-26466和CVE-2025-26465,影响范围: OpenSSH 6.8p1 至 9.9p1、 OpenSSH 9.5p1 至 9.9p1, OpenSSH升级9.9p2 RPM一键更新包。

OpenSSH(Open Secure Shell) 是 SSH 协议的开源实现,用于在不安全网络中建立加密通信,支持远程登录、文件传输等功能。作为 Linux/BSD 系统的核心组件,其安全性直接影响全球数百万服务器的管理。 OpenSSH 以代码质量和安全性著称,但近期曝光的两个高危漏洞 (CVE-2025-26465 和 CVE-2025-26466) 再次敲响警钟

1.CVE-2025-26465(中间人攻击漏洞)

影响范围: OpenSSH 6.8p1 至 9.9p1

漏洞成因: VerifyHostKeyDNS 功能存在逻辑错误,当客户端通过 DNS 验证服务器密钥时,特定错误 (如内存分配失败) 会被误判为验证成功,导致攻击者可伪造服务器密钥并拦截敏感数据 13 。

利用场景: 攻击者可能窃取数据库凭证、横向渗透关键服务器,甚至触发 GDPR 等合规风险。

2.CVE-2025-26466(拒绝服务漏洞)

影响范围: OpenSSH 9.5p1 至 9.9p1

漏洞成因: 密钥交换过程中内存分配未限制,攻击者可发送超大 PONG 数据包 (约 234MB),导致客户端或服务器 CPU 和内存资源耗尽,引发服务瘫痪。

解决办法:

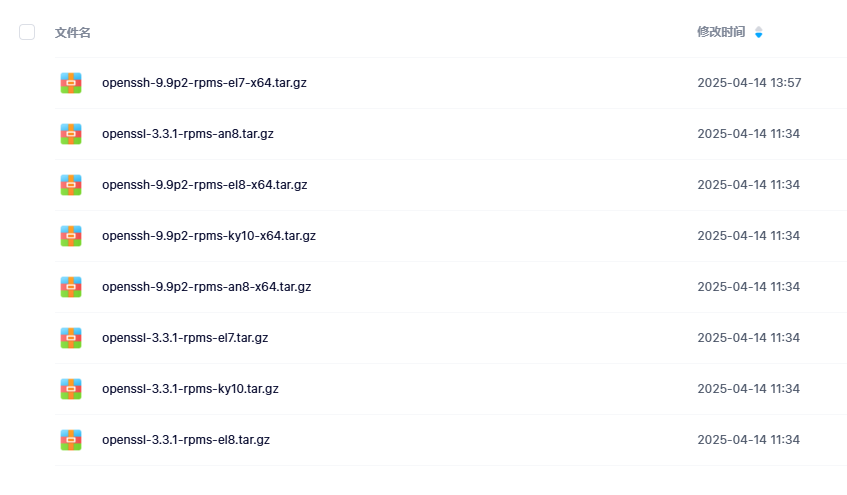

升级到最新OpenSSH 9.9p2版本。提供了rpm文件一建升级文件,适用系统: Debian/Ubuntu/CentOS 等 Linux 发行版。

提供 RPM 包升级到最新版本的 OpenSSH

您也可以下载源码包,用这里的脚本自行编译 RPM(脚本并未提供在线获取源码包的功能)

首次使用这里的SSH RPM 包,需要在这里下载配套的OpenSSL一同安装

在这里下载的OpenSSL-3.3.1,理论上可以支持后续升级好多个在这里下载的OpenSSH版本

支持 x64 架构下的 CentOS 7/8、AlmaLinux 8、RockyLinux 8、AnolisOS 8、Kylin-V10

openssh

openssh-9.9p2-rpms-an8-x64.tar.gz

openssh-9.9p2-rpms-el7-x64.tar.gz

openssh-9.9p2-rpms-el8-x64.tar.gz

openssh-9.9p2-rpms-ky10-x64.tar.gz

openssl:

openssl-3.3.1-rpms-an8.tar.gz

openssl-3.3.1-rpms-el7.tar.gz

openssl-3.3.1-rpms-el8.tar.gz

openssl-3.3.1-rpms-ky10.tar.gz

openssh 9.9p2升级教程:

由于openssh9.8p1要求openssl版本大于等于1.1.1,因此需要升级安装openssl, 选择好对应系统版本的升级文件,以centos7为例:

需要openssl-3.3.1-rpms-el7.tar.gzo和openssh-9.9p2-rpms-el7-x64.tar.gzop包。下载上传到服务器:/usr/local/src目录,

解压文件:

tar -xvzf openssl-3.3.1-rpms-el7.tar.gz && openssh-9.9p2-rpms-el7-x64.tar.gz

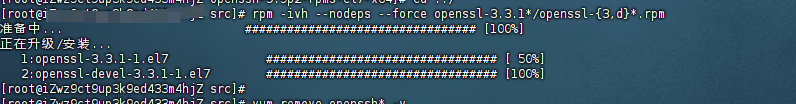

安装升级openssl3.3.1:

rpm -ivh --nodeps --force openssl-3.3.1*/openssl-{3,d}*.rpm

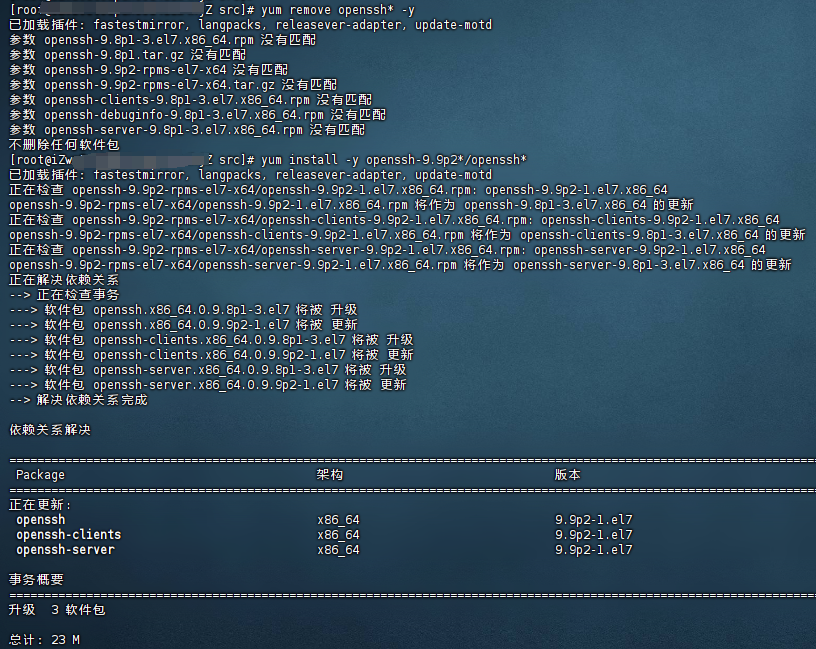

#卸载旧版本openssh,安装新版,

#卸载旧版本 yum remove openssh* -y #安装新版本 yum install -y openssh-9.9p2*/openssh*

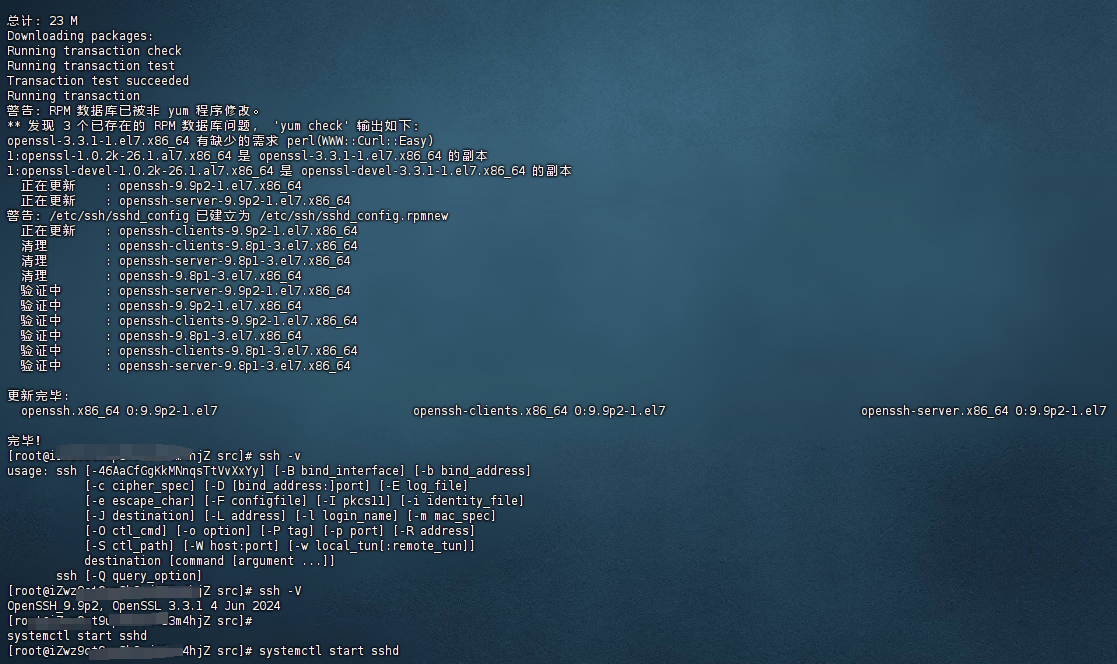

不要关闭当前ssh,新建一个会话

#关闭selinux sed -i 's/^SELINUX=enforcing$/SELINUX=disabled/' /etc/selinux/config && setenforce 0 #启用PAM sed -i 's/#UsePAM.*/UsePAM yes/' /etc/ssh/sshd_config #开启root登录 sed -i 's/#PermitRootLogin prohibit-password/PermitRootLogin yes/' /etc/ssh/sshd_config #600权限,不执行有小概率sshd起不来 chmod 600 /etc/ssh/ssh_host_*_key #修改/etc/pam.d/sshd配置 cat > /etc/pam.d/sshd << EOF #%PAM-1.0 auth required pam_sepermit.so auth include password-auth account required pam_nologin.so account include password-auth password include password-auth session required pam_limits.so session required pam_selinux.so close session required pam_loginuid.so session optional pam_keyinit.so force revoke session include password-auth EOF #重启sshd服务 systemctl restart sshd

安装完成后,您可以使用以下命令启动 OpenSSH 服务:

systemctl start sshd systemctl enable sshd # 看看服务运行状态 sudo systemctl status sshd # 看看版本 sudo sshd -V

版权声明

文章来源: https://www.uihtm.com/other/19778.html

版权说明:仅限用于学习和研究目的;不得将上述内容用于商业或者非法用途,否则,一切后果请用户自负。我们非常重视版权问题,如有侵权请邮件(44784009#qq.com)与我们联系处理。敬请谅解!